Legal Tech Books (S01 E05): Carola Frediani, "Cybercrime"

Il virus Wannacry, gli attacchi russi ai server USA e le investigazioni sui mercati della droga nel dark web descrivono un quadro attuale della criminalità informatica.

La nuova criminalità informatica

Il libro “Cybercrime” della giornalista Carola Frediani, pubblicato da Hoepli nel 2019, reca, come significativo sottotitolo, “Attacchi globali, conseguenze locali”.

Si tratta di un breve saggio molto chiaro e documentato, di stampo divulgativo/giornalistico, che prende le mosse da tre casi clamorosi e, potremmo dire, ormai “storici”. Parliamo della diffusione del virus WannaCry, dell’attacco ai server (e la divulgazione delle e-mail) dei vertici del Comitato del Partito Democratico durante la campagna elettorale presidenziale statunitense e delle indagini sui più grandi mercati della droga sul dark web da SilkRoad in poi.

L’analisi vuole disegnare (e ci riesce bene) un quadro realistico della situazione di quella che viene comunemente definita la “criminalità informatica nella società digitale”.

Sono numerosi, ed eterogenei, i temi che escono dalla lettura di questo libro.

Viene evidenziata, in primis, una crescita esponenziale di crimini informatici negli ultimi anni, unita a una difficoltà pratica di verificare, spesso, l’attribuzione/paternità di determinate azioni.

Che vi sia stato un aumento, è chiaro: la penetrazione della tecnologia nella vita quotidiana in ogni parte del mondo ha portato con sé anche una maggiore “fantasia” criminale e un parco di sistemi (e dispositivi) vulnerabili (da quelli pubblici a quelli aziendali, dagli smartphone degli individui alle "cose connesse" nelle abitazioni e nei veicoli).

Circa, invece, la possibilità di attribuire la paternità di un fatto criminale informatico (“attribution”), che è un aspetto fondamentale non solo nel rapporto tra Stati in guerra cibernetica tra loro, ma anche nel quotidiano (quando siamo in presenza, come dice l’autrice, di attacchi “locali”), qui le cose si complicano un poco.

Le possibilità che sono offerte oggi a chi ha grandi capacità tecniche per far perdere le proprie tracce o sostituirsi ad altri individui (e, quindi, in un certo senso, "dirottare" la paternità su altri) sono innumerevoli, non solo usando Tor o nel dark web ma anche con sistemi di pagamento cifrati e valute particolari o con la gestione degli affari da forum e marketplaces che consentono un alto livello di anonimato.

Ciò comporta l’esigenza di indagini (anche, vedremo, ufficiali) sempre più mirate e precise che spesso arrivano a qualche risultato anche anni dopo l’avvenimento del fatto (una cosa che in ambito tecnologico si può rivelare inutile). E quasi sempre con ampi margini di dubbio.

Si aggiunga, a complicare il quadro, il fatto che queste azioni criminali non sono più atti di singoli individui (l’idea del criminale informatico che agisce da solo nella sua stanzetta appartiene, ormai, al passato) ma vi è dietro o la criminalità organizzata, o l’intelligence o, ancora, veri e propri Stati (o gruppi para-statali coperti o tollerati dagli Stati).

Ciò disegna, ovviamente, dei confini sempre più labili tra gli eserciti elettronici di Stato e Stato, tra quella che potrebbe essere una legittima attività di propaganda e una vera e propria guerra dell’informazione, tra cybersecurity intesa in maniera tradizionale e intelligence che si sposta nel mondo della rete e diventa, così, cyberintelligence.

Dai tre casi che sono illustrati nel libro è possibile notare chiaramente tutte queste connessioni, anche perché generano una ragnatela che collega temi prettamente tecnici al mondo della politica e, soprattutto, al mondo del crimine.

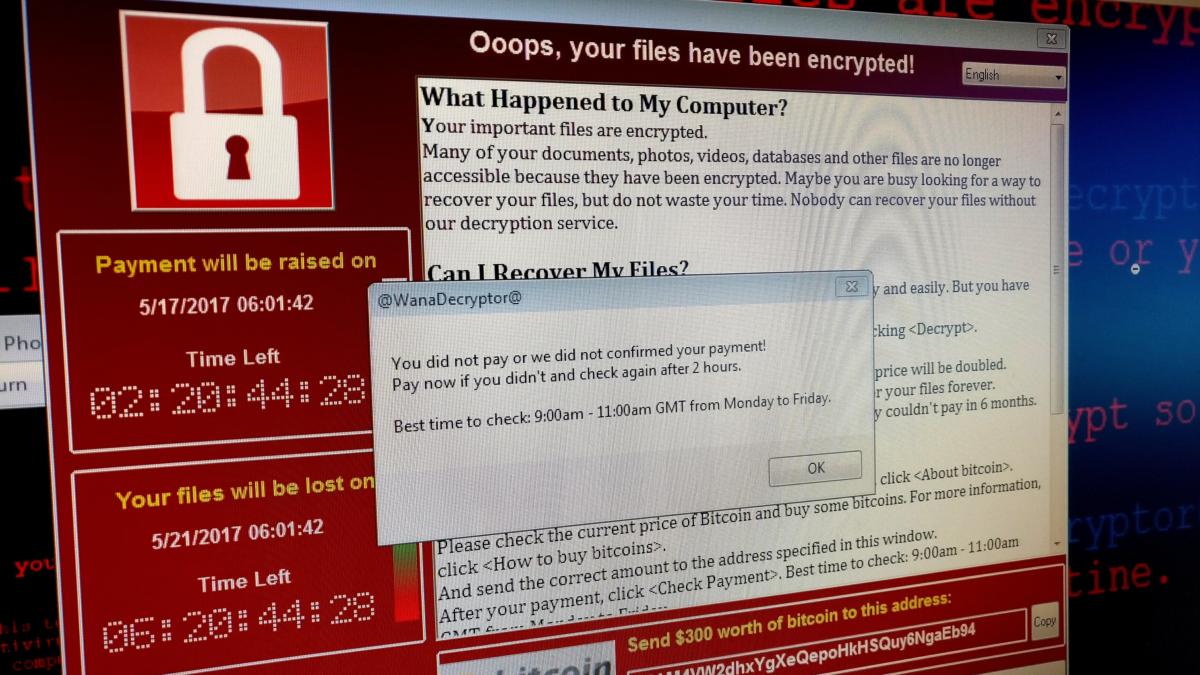

La potenza di WannaCry

Il primo caso preso come spunto dalla Autrice è quello di WannaCry, conosciuto anche come il "virus del riscatto", un ransomware che è diventato celebre per una potenza distruttiva senza precedenti: ha messo in ginocchio ospedali, aziende e infrastrutture pubbliche e private in tutto il mondo.

Il periodo di riferimento di questo attacco globale è l’estate del 2017. Il primo attacco percepibile su larga scala colpisce la sanità pubblica britannica, soprattutto ospedali e Pronti Soccorsi. Poche ore dopo si inizia a comprendere che si è in presenza di un fenomeno globale che sta colpendo anche le aziende equamente distribuite in diversi Stati (una vera e propria epidemia, insomma), con centinaia di migliaia di computer che si fermano a causa della stessa infezione.

Il virus è molto aggressivo: ha lo scopo di cifrare i dati (rendendoli, così, inutilizzabili dal "padrone" del sistema) e, poi, domandare un riscatto per restituire i file o, meglio, la chiave per decifrarli.

Il problema è che questo virus si diffondeva senza che nessuno facesse nulla, senza bisogno di nuove e-mail o allegati. Si auto-replicava grazie a un worm attraverso le reti informatiche, e questa novità terrorizzò l’intera comunità di sicurezza mondiale. Ciò avveniva perché il ransomware era, per così dire, “potenziato” da un exploit, ossia da righe di codice che sfruttavano vulnerabilità specifiche di sistemi Windows ancora non note (o note da pochissimo tempo e sottovalutate).

La cosa inquietante fu che questi codici di attacco che avevano potenziato il ransomware erano stati creati dall’intelligence americana con la finalità (nella guerra dell’informazione in corso ormai da vent’anni) di infiltrarsi nei sistemi di avversari politici.

Questi exploit scoperti dalla CIA o dalla NSA erano, ovviamente, mantenuti segreti ai fini di un vantaggio competitivo (anzi: questo approccio fu molto criticato dalla comunità della sicurezza, in quanto le agenzie, in caso di scoperta di una vulnerabilità ad esempio di Windows, avevano la prassi di non svelare questa cosa al produttore) e sconosciuti ai più, fino a quando alcune falle di sicurezza in sistemi non ne hanno consentito il furto da parte di altri soggetti che li hanno resi pubblici o messi in vendita.

Come il lettore avrà già immaginato, l’exploit contenuto nel codice del ransomware era tra quelli sottratti alla NSA e che erano stati resi pubblici circa un mese prima. Dopo un mese, questo exploit (chiamato Eternalblue e collegato a una vulnerabilità di Windows) lo troviamo nel codice di un ransomware che sta attaccando mezzo mondo.

Ricapitolando, quindi, la vicenda WannaCry mostra subito al mondo diversi aspetti che a tutti non erano chiari: i) la vulnerabilità di realtà pubbliche e private, comprese infrastrutture critiche, che in poche ore possono essere attaccate e costrette allo spegnimento o alla perdita di tutti i dati; ii) la complessità e aggressività dei nuovi virus; iii) la presenza nel codice di exploit sviluppati dalle agenzie di intelligence, spesso con a disposizione fondi importanti; iv) l’abitudine delle agenzie di intelligence di non rivelare al mondo vulnerabilità scoperte da loro, mantenute come armi per avere un vantaggio competitivo, e v) l’insicurezza anche dei sistemi che custodiscono queste “armi digitali”, trafugate e pericolosamente rimesse in circolazione alla portata di tutti (criminali compresi).

Contemporaneamente alla diffusione di WannaCry iniziò anche la storia di Marcus Hutchins, un ragazzo inglese che acquisisce un campione del virus informatico che stava colpendo il Regno Unito, lo inizia a provare/studiare e nota, nel codice, un riferimento a un sito web inattivo (in un formato "www" apparentemente incomprensibile) che provvede subito a registrare. In tal modo riesce a bloccare l’azione del virus, attivando una sorta di “kill switch”, un metodo per far morire immediatamente il virus che rimane, però, misterioso (nessuno è ancora riuscito a capire fino in fondo a cosa servisse questo link nell’idea del creatore del codice, se per mimetizzarsi, per preparare un futuro sito per raccolta di pagamenti, se per creare un "cruscotto" per il comando e controllo delle macchine infettate o se, veramente, per "uccidere" il virus istantaneamente nel caso se ne perdesse il controllo).

L’autrice torna, poi, ad analizzare il codice/expolit Eternalbue trovato nel ransomware, particolarmente interessante non solo per la sua provenienza (un’agenzia governativa nordamericana a tre lettere, dicevamo) ma anche per il suo collegamento alle azioni di un gruppo di hacker denominato Shadow Broker che, già dal 2016, aveva preso l’abitudine di mettere all’asta, o divulgare in rete, alcuni strumenti di attacco informatico rubati alla NSA. Sostenevano pubblicamente, e senza particolari problemi, di essere in possesso di tutto l’arsenale digitale della NSA e di metterlo in vendita al miglior offerente.

Nel frattempo, il ricercatore inglese Hutchins, dopo un primo momento di gloria, verrà coinvolto in spiacevoli eventi giudiziari correlati al suo passato.

Per far comprendere quanto WannaCry fosse sofisticato (tanto da considerarlo una “nuova generazione” di attacchi informatici) è sufficiente dire che conteneva anche un secondo exploit, denominato DoublePulsar, sempre proveniente dall’arsenale digitale della NSA. Questa parte di codice permetteva di installare e mantenere una backdoor (porta d’ingresso al sistema) sempre aperta sulle macchine anche se il virus fosse stato rimosso.

Vi è un momento, ben descritto dalla Frediani, nel quale le indagini delle autorità si biforcano. Da un lato, si continuano a valutare (e quantificare) le conseguenze dell’azione di WannaCry, dall’altro si cerca di riferire l’attacco a un attore preciso, ossia si cerca il colpevole. Più in generale, sulla stampa nasce una polemica con riferimento al furto di armi digitali alla NSA e si accende un grande dibattito sulla sicurezza (o, meglio, insicurezza) degli strumenti informatici ormai diffusi anche nei punti nevralgici della società.

Le indagini conseguenti portano ad alcune ipotesi in tutti e due gli ambiti.

Circa il furto delle armi digitali, si parla sia di attacchi portati da hacker russi sia da insider (che avrebbero fatto volontariamente fuoriuscire quei codici) o, anche, di pura casualità (un server insicuro magari scoperto per caso da qualche gruppo hacker curioso). Circa WannaCry, invece, si punta subito il dito verso la Corea del Nord, nei confronti della quale verrà mossa anche un’accusa formale da parte di Trump e sarà comunicata l’incriminazione di un hacker nordcoreano che lavorava in Cina (probabilmente protetto dal suo Governo).

Una volta calmatesi le acque, tutti hanno iniziato a domandarsi se questo clamoroso caso avesse potuto aumentare diffusamente la percezione della necessità di una maggior sicurezza, ma non c’è stato neppure il tempo per riflettere perché nel 2017 sarà la volta di NotPetya, un nuovo virus che attraversa l’Europa e, poi, si diffonde in altri Paesi.

Il virus usa lo stesso exploit che era il cuore di WannaCry ma, rubando autonomamente le credenziali dai vari computer, si diffonde da un computer all’altro amministrando, in pratica, lui stesso i computer che si propone di attraversare. Questo attacco, poi, è ancora più violento perché il virus non cifra i dati per domandare il riscatto ma punta proprio a eliminarli, a distruggerli. Ha il puro fine, insomma, di fare danni.

In questo caso, i sospetti sono subito indirizzati verso la Russia, che viene accusata di aver creato, e usato, questo strumento per guerriglia a bassa intensità contro l’Ucraina con, però, evidenti danni collaterali in tutto il mondo.

Ecco, allora, che da un “semplice” virus (seppur potentissimo) si crea, tutt'attorno, un quadro che coinvolge intelligence USA, Stati e guerra dell’informazione.

L’attacco al Comitato del Partito Democratico

Il secondo Capitolo del libro riguarda, invece, una questione tecnologico/politica altrettanto importante.

Siamo nel 2016, con la campagna elettorale per la presidenza americana che è entrata nel vivo, e cominciano ad essere pubblicati alcuni articoli clamorosi che narrano di un possibile attacco hacker da parte del Governo russo. Sarebbero stati bucati i server del Comitato Nazionale Democratico, l’organo di governo del partito democratico americano.

Si punta immediatamente il dito su hacker affiliati a Mosca, e molti documenti segreti trafugati iniziano ad apparire anche sulle pagine di WikiLeaks.

Nella vicenda entra quasi subito in gioco Guccifer 2.0, un sedicente hacker rumeno che afferma di essere stato lui, da solo, a sferrare questo attacco e a rubare le informazioni, e cerca di dimostrare la “paternità” del gesto pubblicando alcuni documenti inequivocabili.

Poco dopo, viene attaccato anche il comitato per la campagna elettorale al congresso dei democratici, con tantissime e-mail private fatte circolare. Ultimo ma non ultimo (come se non bastasse) WikiLeaks inizia a diffondere migliaia di e-mail di John Podesta, direttore della campagna presidenziale della Clinton.

Il tutto avviene tramite attacchi mirati di phishing con e-mail che domandano, ad esempio, di impostare di nuovo le credenziali e con una vera e propria pioggia di messaggi-truffa che sono erroneamente valutati come corretti e legittimi dagli esperti di sicurezza.

Gli attacchi, come è noto, si cominciano ad associare a Mosca, in quanto viene identificato il chiaro scopo di interferire nelle elezioni americane.

L’autrice nota, in questa vicenda, due aspetti particolarmente interessanti: i) la difesa necessaria dal phishing anche in contesti critici, e ii) un intervento molto soft da parte del Governo americano nei confronti dei russi perché le elezioni erano in corso e ancora le informazioni che trapelavano erano poche.

Se riflettiamo un attimo, la fuoriuscita di e-mail dai server del partito democratico ha avuto un impatto sull’immagine del candidato presidenziale, in piena campagna in corso, molto forte.

Gli avversari hanno potuto subito sostenere: “se proteggono in questo modo i loro sistemi, come possono anche lontanamente pensare di proteggere i sistemi informatici dello Stato più potente del mondo? Non votateli!”.

Il problema è che un attacco di phishing come quello descritto richiede un livello di attenzione costante (soprattutto da parte dei responsabili di sicurezza) che, in momenti concitati come quelli pre-elettorali, non è semplice da mantenere. E proprio su tali tensioni, e su grandi numeri, contavano gli attaccanti. Alcuni commentatori politici sostengono che questi fatti hanno contribuito non poco alla sconfitta elettorale della Clinton.

I mercati neri sul dark web

La parte finale del libro, anche questa interessantissima, riguarda invece vicende che ruotano attorno ai mercati neri nel dark web.

Nel 2015 un arresto in Thailandia di un cittadino americano apre un’analisi sul traffico di droga tramite Internet, riciclaggio, frodi e cybercrimini che venivano effettuati in grandi mercati e, in particolare, su SilkRoad.

La vicenda è assai importante perché SilkRoad si era presentato, al mondo, come il più grande (e, ben presto, il più noto) bazar libero sul web, un vero e proprio mercato nero nascosto nelle darknet dove si poteva comprare merce illecita.

Qui vi è un aspetto interessante, evidenziato dalla Frediani, che riguarda Alphabay, un altro noto mercato che era nato dopo la caduta di SilkRoad e che portava avanti una attività intensa anche in Europa, con un guadagno enorme sulle percentuali per le transazioni.

Quando il sito improvvisamente sparisce, si genera il panico tra gli utenti ma, dopo, si scopre che era stato sequestrato dall’FBI.

Allo stesso tempo, si annuncia alla stampa il sequestro di Hansa Market e, anzi, si scopre che il sito era da settimane in mano alla polizia olandese che teneva traccia di tutte le transazioni.

In pratica: la polizia aveva continuato ad amministrare/gestire il mercato nero per quasi un mese raccogliendo una grande quantità di informazioni sugli utenti: quando l’FBI arrestò uno dei gestori/ideatori del sito, infatti, lo trovò con il computer acceso e loggato come amministratore in questo mercato. La decisione investigativa congiunta tra Stati Uniti ed Europa fu quella di fingere la continuità del servizio ma acquisendo, nel frattempo, il maggior numero di informazioni.

Non vi era però solo droga, in questi mercati, ma iniziava la vendita delle informazioni esito dei grandi data breach, ossia dump di dati da interi server, con centinaia di milioni di informazioni, che iniziano ad alimentare un mercato di dati personali.

L’ambito dei mercati neri digitali è molto interessante, e nel libro tutti gli aspetti di interesse sono illustrati.

C’è la parte dei pagamenti e di tutto ciò che ruota non solo attorno a bitcoin o altre cryptovalute ma anche alla necessità costante di far girare, e riciclare, denaro senza finire sotto il radar degli investigatori, soprattutto quando è necessario spedire della droga (e, quindi, vi è la necessità di uscire nel mondo fisico, ad esempio andando in un ufficio postale, e quindi esporsi a possibili controlli o telecamere).

Se è vero che, per molti investigatori, il seguire il denaro è ancora una delle strategie di indagine che più portano risultati, occorre però adattare il metodo a un quadro dove il denaro viaggia in digitale e passa anche da servizi che sono appositamente creati per modificare le tracce o parcellizzare le somme raccolte per poi far prendere, al denaro, nuove strade.

Un secondo punto è l’uso di Tor e la possibilità, per le forze dell’ordine, di individuare nuove forme di contrasto, o strategie investigative, che possano essere utili per superare un sistema che è comunque molto efficace nel mantenere l’anonimato. Carola Frediani cita, nel saggio, molti casi nei quali l’errore umano ha fatto saltare la copertura digitale, rendendo valido il vecchio adagio che puoi avere anche il sistema più sicuro esistente, ma se sbagli un comportamento, tutto crolla.